Les dangers d’Internet et d’une protection VPN… 10 astuces de sécurité !

Article écrit par Diki, lecteur du site passionné.

Bonjour à toutes et à tous,

Aujourd’hui nous avons souhaité sensibiliser les lectrices, les lecteurs et particulièrement les usagers du web sur les dangers d’Internet. Conscient du désir toujours plus grandissant qu’ont les internautes à vouloir explorer des territoires inconnus et « sauvages », nous estimons que l’aventure sur la face « cachée » du Web plus connue sous le nom de « Deep Web » (traduction: Web Profond) et son côté le plus obscur appelé « Dark Web » (traduction: Web Sombre) doit être considérée comme périlleuse et extrêmement dangereuse !

L’objectif de cet article n’est certainement pas de vous « former » à l’exploration du « Deep Web » et encore moins à celle du « Dark Web », c’est dit. Le but de cet article est de dresser les risques encourus par l’internaute souhaitant surfer sur le « Web Visible » (Web Surfacique) ou vers des territoires inconnus et « sauvages »… Il va de soi qu’une bonne compréhension du sujet est une condition sine qua non avant d’aller plus loin.

Avant de débuter cet épisode épique de l’aventure, il est de bonne augure d’expliquer à qui s’adresse cet article au risque de blesser voire choquer certaines personnes. Sans détour je vais être bref et concis. Cet article s’adresse aux personnes curieuses et avides d’informations, ainsi qu’aux internautes (utilisateurs) propriétaires de leur matériel informatique, de leur équipement réseau, de leur abonnement internet (FAI) et de leurs outils logiciels. Vous l’avez certainement compris, toute personne utilisant des matériels informatiques, des logiciels et un abonnement internet qui ne lui appartiennent pas à des fins malveillantes est considérée comme des « pirates informatiques ».

Table des matières

I. Le « Web Surfacique » c’est quoi ?

Le « Web Surfacique » est par définition toute la partie accessible et visible à l’œil nu du Web. Cela signifie simplement que tous les moteurs de recherche homologués et disponibles que vous utilisez, à partir de votre connexion internet (FAI) et de votre ordinateur, renverront uniquement les résultats indexés de liens (URL), de sites internet et de contenus qui sont référencés et approuvés par les éditeurs de ces mêmes moteurs de recherche.

De façon plus générale, le « Web Surfacique » est la face accessible du Web en ligne indexée par les moteurs de recherche tels que « Google », « Bing », « Ask », LeMoteur », Dazoo FR », « DuckDuckGo », « Lycos », « Exalead », « Gigablast », « Sukoga », « Wopa », « Yahoo », « Premsgo », « Qwant » etc.

II. Le « Deep Web c’est quoi ?

Le « Deep Web » est par définition toute la partie accessible et invisible à l’œil nu du Web. Ça veut dire que tous les moteurs de recherche classiques, homologués et disponibles que vous utilisez, à partir de votre connexion internet (FAI) et de votre ordinateur, n’indexeront et ne renverront jamais les liens, les contenus et les sites internet non référencés et non approuvés par les éditeurs de ces mêmes moteurs de recherche.

De manière plus générale, le « Deep Web » est la partie invisible et accessible du Web en ligne qui est introuvable et jamais indexée par les moteurs de recherche habituels et les plus réputés (liste non exhaustive section I).

III. « Deep Web » vs « Dark Web »

À tort ou à raison, le « Deep Web » et le « Dark Web » sont souvent confondus et assimilés à la même « empreinte numérique » du Web Invisible, c’est un « Tor« ! Une empreinte humaine est considérée comme anonyme quand il n’est pas possible d’identifier la personne propriétaire de cette empreinte digitale. La seule façon d’identifier la personne sera de confondre (comparer) cette empreinte anonyme avec d’autres empreintes laissées (traces). Dans ce dernier cas, l’individu devra se cacher et s’isoler du monde pour préserver son anonymat.

Par analogie à l’empreinte humaine, une empreinte numérique reste toujours visible et accessible sur le Web. Dans le « Deep Web », l’empreinte numérique n’est jamais cachée puisqu’elle reste toujours visible et accessible, elle est donc juste INTROUVABLE, par analogie à l’exemple de l’empreinte humaine. Dans le « Dark Web« , l’empreinte numérique traverse différents réseaux isolés rendant anonymes ou presque et cachés tous les échanges entre des « personnes amis » d’un même réseau isolé. À l’origine, ces réseaux isolés étaient peuplés d’individus « amis » totalement anonymes utilisant un réseau de type « F2F » (Friend To Freind) .

Aujourd’hui, le « Dark Web » s’est construit autour d’un noyau de logiciels comme « Tor » retirant ainsi la notion de réseau « F2F ». De facto, les sites Web et les contenus explorés à travers « le Réseau Tor » font bien partie du « Dark Web », et non du « Deep Web » ! L’anonymat total à travers le Web et le « Dark Web » est donc relatif et dépendant des échanges et des traces répandues par les internautes, dans la mesure où leur « isolation » reste inversement proportionnelle à leur prise de risque…

En résumé, plus vous vous isolerez dans le Web ou le « Deep Web » ou le « Dark Web », plus votre anonymat et votre sécurité seront préservés !

De nos jours, il est impossible de quantifier avec exactitude le volume d’information accessible sur le « Deep Web » et le « Dark Web ». Certains experts du Web estiment que le « Deep Web » et le « Dark Web » représentent environ 95% de la masse totale d’information accessible et invisible (introuvable) sur le Web, à côté des 5% accessible et visible sur le Web.

IV. Dangers d’Internet sur le Web et « Deep Web / Dark Web »

IV.1. Risque de piratage de son ordinateur et de toutes ses données

Puisque nous avons évoqué précédemment la notion d’isolation, j’en profite pour rebondir sur un article que j’ai publié, intitulé Solution de sécurisation de son réseau privé à domicile (Ordinateurs/Box Internet). La seule façon de ne pas se faire pirater son ordinateur et ses données est de l’ISOLER TOTALEMENT d’internet et de son réseau privé (Box Internet) !

Quel que soit l’endroit du Web que l’on souhaite explorer, il faut être en mesure d’ISOLER TOTALEMENT son ordinateur d’internet ! Par analogie, cela revient à dire que l’on doit être capable de débrancher le câble réseau Ethernet et la connexion WIFI de son PC, afin qu’il soit totalement coupé du monde (d’internet), tout en préservant sa connexion internet ! Comment cela est-il possible !?! La plupart des utilisateurs de l’internet rétorqueront que c’est impossible ! Dans mon article ici (« Schématisation d’une solution de sécurisation de son ordinateur et réseau privé ») j’explique comment procéder à l’isolation totale de son ordinateur d’internet et de son réseau privé (Box Internet) sur les sections ‘I’ et ‘X’ de l’article, à partir d’une solution de virtualisation (VMWARE WORKSTATION 12 PRO)

En résumé, tout internaute (utilisateur) qui surfe sur le Web sans avoir au préalable complètement isolé son ordinateur d’internet et de son réseau privé est soit inconscient ou bien imprudent ! (humour)

IV.2. Isolation de son ordinateur hôte (physique) et la navigation ‘Tor’

Une image étant beaucoup plus parlante et explicite, voici un schéma retraçant le fonctionnent de « Tor » couplé à un service « Serveur VPN / Client VPN » (abonnement). L’utilisateur travaille donc à partir de son ordinateur physique (hôte) isolé totalement d’internet et de son F.A.I (machine et données sécurisées et protégées), à travers une machine virtuelle servant de « relais » (pare feu infranchissable) pour explorer le Web via une connexion chiffrée et protégée par VPN transitant par le réseau « Tor ».

Pour ceux et celles qui ne savent pas ce qu’est un ordinateur virtuel ou une solution de virtualisation, dites-vous simplement que vous avez un nouvel ordinateur à l’intérieur de votre PC. Cet ordinateur virtuel est jetable, vous pouvez en faire ce que bon vous semble. Vous souhaitez le jeter à la poubelle, aucun souci, en quelques minutes vous pouvez en créer un tout neuf ! Vous attrapez accidentellement un virus, pas de problème, vous balancez à nouveau votre ordinateur virtuel aux « ordures » puis vous en recréez un flambant neuf ! Cool ! (rires)

Schéma d’une protection par connexion VPN via une navigation Tor à partir d’une machine physique isolée et coupée d’internet

IV.3. Risques de rencontres potentiellement dangereuses sur le Web et le « Deep Web / Dark Web »

Pour des raisons évidentes impactées par ces informations délicates et sensibles, j’ai souhaité vous sensibiliser à titre préventif des différents types de menaces auxquelles vous vous exposez dans le « Deep Web » et le « Dark Web ». Voici une liste non exhaustive des risques potentiels:

- Rencontre avec les énigmes

- Rencontre avec les virus

- Rencontre avec des tueurs à gage

- Rencontre avec des boutiques en ligne illégales en tout genre

- Rencontre avec le journalisme « militarisé »

- Rencontre avec la terreur planétaire

- Rencontre avec les marchés boursiers pirates

- Rencontre avec la folie humaine

- Rencontre avec le terrorisme de masse

- Rencontre avec le cinéma boucherie et la torture réelle en live

- Etc.

La navigation dans le Web et ses « eaux profondes » (Deep Web et Dark Web) est donc un terrain très dangereux où se camouflent diverses menaces à ne pas prendre à la légère ! C’est à juste titre que des services gouvernementaux spécialisés en Cybercriminalité et Cyberdéfense sont présents dans le « Deep Web » et le « Dark Web ».

C’est ici que la notion de la légalité rentre en jeu, dans la mesure où elle a été compromise par l’usager (consommateur) ! Sans rentrer dans un débat polémique, je vais volontairement imager cette situation en prenant l’exemple d’un lieu connu en Hollande appelé « Le Red Light » (Quartier Rouge). Dans ce quartier très populaire du « Red Light » où se côtoient et se fréquentent diverses activités légales et illégales, tout le monde a le droit de le visiter librement et en tout anonymat. Les services de Police et de Renseignements hollandais font aussi partie du paysage !

Ces derniers circulent librement de façon anonyme comme tout le monde! Du moment où un consommateur (visiteur) décide d’acheter un produit répertorié comme dangereux et illégal dans un lieu « caché » (anonymat), les services de Police sont en droit de l’arrêter et d’instruire une procédure judiciaire à son encontre. Ces règles juridiques s’appliquent de la même manière sur le Web ainsi que le « Dark Web » et le « Deep Web » !

V. Attaques virales sur le Web et le « Deep Web / Dark Web »

Aujourd’hui, nous pouvons supposer que la grande majorité des internautes qui se sont aventurés dans les eaux sombres et obscures du « Deep Web / Dark Web » ont soit subi des intrusions informatiques ou bien des actes de piratage à leur insu. La plupart des utilisateurs et des médias informent à juste titre que les logiciels antivirus et pare feu sont nécessaires à une bonne protection et sécurité de leur ordinateur et de leur vie privée. Malheureusement, le « Deep Web / Dark Web » diffuse de menaces capables de « percer » la protection d’un logiciel « antivirus/pare feu ».

À titre d’information, vous constaterez ci-dessous un exemple de tentative d’intrusion au cours d’une navigation dans le « Deep Web / Dark Web » protégée et sécurisée avec le logiciel antivirus payant Avira Pro et son pare feu (test réalisé uniquement dans le cadre de cet article). Malgré le pare feu Avira Pro configuré pour bloquer toutes les connexions entrantes, la tentative d’intrusion a bien eu lieu (et aurait probablement lieu avec n’importe quel autre antivirus) !

Il faut donc être conscient que nul n’est censé ignorer la loi ! Si vous décidez de plonger dans le « Dark Web » ce sera à vos risques et périls, c’est dit. Notre rôle dans cet article est donc de faire de la prévention et de vous transmettre la meilleure information possible sur les risques potentiels du Web et du « Deep Web / Dark Web ».

Sans rentrer dans un débat polémique, je vais simplement vous démontrer à partir du « Dark Web » quelques risques auxquels vous vous exposerez, ce qui vous permettra d’évaluer le niveau de dangerosité du « Dark Web / Deep Web » ! Cantonnons-nous donc aux risques d’une navigation Tor sur le « Dark Web ».

À la suite de cette démonstration en section ‘V‘, je vous délivrerai quelques astuces connues permettant de limiter fortement les attaques virales et intrusions informatiques durant une navigation sur le Web, le Deep Web ou le Dark Web. Je me cantonnerai aux ordinateurs tournant sous environnement Windows.

Blocage de toutes les connexions entrantes par un Pare Feu logiciel (Avira Pro)

Tentatives d’intrusion durant une mise à jour « VMWARE » non bloquées par le Pare Feu logiciel (Avira Pro) mais bloquées par « PeerBlock »

Les tentatives d’intrusion affichées et bloquées par « PeerBlock », ci-dessus, se sont déroulées durant une mise à jour de ma solution de virtualisation « VMWARE WORKSTATION PRO », sans aucun navigateur internet ouvert avec une protection de ma connexion par VPN. L’origine de ces tentatives d’intrusion provient du service « Tracking Microsoft ». Le plus étrange est que j’avais au préalable désactivé tous ces services durant l’installation du système d’exploitation Windows 10 Pro !

Tentatives d’intrusion à partir d’une navigation ‘Tor’ protégée par une connexion VPN

Là encore, vous constaterez que des tentatives d’intrusion dans mon système ont bien eu lieu durant ma navigation ‘Tor’ sur le « Dark Web » ! Pour des raisons de confidentialité, j’ai volontairement caché les identités des organismes qui ont tenté de s’introduire dans mon système ! J’aurais pu poursuivre avec d’autres tentatives encore plus effrayantes, mais ce n’est pas le but recherché ici…

Note importante: Il est à noter que j’ai réalisé cette navigation uniquement pour les besoins de cet article à titre préventif, afin de sensibiliser les lectrices et les lecteurs sur les dangers du « Dark Web » !

Il existe plusieurs types d’utilitaires pour éradiquer le spectre du « tracking » que nous allons évoquer un peu plus loin, mais l’outil « PeerBlock » est déjà une bonne protection complémentaire. Pour parfaire la protection de vos données personnelles et de votre vie privée, je vais vous présenter rapidement les utilitaires « Windows 10 Tracking Disable Tools« , « Windows 10 Provacy » et « Windows 7/8 Privacy Tweaker » qui sont parmi les plus connus pour supprimer notamment la télémétrie, la collecte d’informations personnelles et bien plus ! Dans cet article je vais utiliser les versions dédiées à « Windows 10 » en sélectionnant à la « barbare » toutes les options ! (humour).

Windows: « Disable Tracking Disable Tools »

Voici un lien de téléchargement pour « Windows 10 Tracking Disable Tools » ici

Au terme de l’opération de désactivation des services de télémétrie et « Tracking » Windows 10, nous allons pouvoir vérifier si les tentatives d’intrusion ont toujours lieu durant la mise à jour de « VMWARE WORKSTATION PRO ». Effectivement, la mise à jour « VMWARE WORKSTATION PRO » s’est effectuée sans que les services « Tracking Microsoft » opèrent, malheureusement ils sont encore nombreux et actifs dans votre système ! Bien évidemment, ce test reste relativement générique car il existe différentes formes d’intrusion inhérentes à l’environnement logiciel et au comportement de l’utilisateur (internaute). Je vous rappelle que durant ce test aucun navigateur n’était ouvert et ma connexion était protégée par VPN !

Windows 10 Privacy

Voici un lien de téléchargement pour Windows 10 Privacy ici

Au terme de son installation, nous constatons un large éventail de choix qu’il vous appartiendra de sélectionner en fonction de vos besoins. Personnellement, j’ai à nouveau appliqué la quasi totalité des choix à la « barbare » ! (humour). « Windows 10 Privacy » est un excellent utilitaire Freeware qui rassure l’utilisateur tout en lui apportant des détails sur chaque type d’action et son niveau d’importance (coloration). « Windows 10 Privacy » complète idéalement l’outil « Disable Windows 10 Tracking ».

Question pour un Champion ! A quel endroit pouvons-nous vérifier le résultat réalisé par « Windows 10 Privacy » ?

Vous trouvez ? Oui ? Non ? (humour) Le plus simple est de se rendre dans le fameux fichier ‘ hosts’ dans lequel vous pourrez voir les connexions bloquées (mouchards), je vous propose d’observer un extrait du mien ci-dessous. Pour ceux et celles qui souhaiteraient voir la totalité de mon fichier ‘hosts’ ça risque d’être compliqué, puisqu’il comprend environ 8000 lignes (8000 mouchards) !

Windows Privacy Tweaker (Windows 7 / 8)

Un autre classique pour les versions « Windows 7 / 8 » intitulé « Windows Privacy Tweaker«

Voici un lien de téléchargement pour « Windows Privacy Tweaker » ici

IV.3 L’anonymat sur le Web et le « Deep Web / Dark Web »

Souvent, l’information donnée sur l’anonymat peut porter à confusion notamment sur l’utilisation du réseau ‘Tor’ sur le Web et le » Deep Web / Dark Web ». Il est tout à fait légal et légitime de vouloir préserver son anonymat durant une navigation sur le Web. Le réseau ‘Tor’ propose différentes solutions de protection de la vie privée et d’anonymisation couplées à son navigateur internet intitulé « Tor Browser ». La popularité de ‘Tor‘ est donc basée sur des services gratuits ou payants garantissant l’anonymat des utilisateurs ou presque, grâce à un procédé de « liens cryptés » transitant par une multitude de « nœuds/relais » formant le réseau maillé de ‘Tor’.

Le ‘circuit Tor’ distribue des identités provisoires (IP publique Tor), durant chaque navigation, permettant aux données d’être chiffrées et fragmentées dynamiquement pour être ensuite reconstituées. La distribution d’une adresse IP publique ‘Tor’ fonctionne donc dynamiquement. Ce qui signifie qu’un « relais Tor ‘A' » (une instance et son nœud Tor) connaît temporairement la route à suivre pour transmettre l’information vers un relais ‘B‘, mais uniquement ‘B’ connaît le relais final ‘C’ avec lequel il communiquera l’information. À ce stade, le relais de sortie ‘C’ sera le seul capable de « lire en clair » le site internet visité. Le relais final ‘C’ n’a donc plus qu’à refaire toute la route en sens inverse, afin que seul l’internaute puisse « lire en clair » le site internet visité (principe du chiffrement asymétrique). Les identités camouflées par ce type de « liaison nodale » et desservie par les « relais/nœuds » ‘A‘, ‘B‘ et ‘C‘ resteront anonymes, durant toute la durée de la navigation ‘Tor’. Malheureusement, la navigation Tor ne garantira pas une sécurité parfaite ! N’oublions pas que le « relais/nœud » de sortie ‘C’ peut être sniffé voire même « piraté » ! Considérez la connexion située entre le dernier « relais/nœud » de sortie et le site internet visité comme non sécurisée ! (voir image plus haut: « Schéma d’une protection par connexion VPN via une navigation Tor à partir d’une machine physique isolée et coupée d’internet »)

Le navigateur ‘Tor’ peut donc être utilisé légalement sur le Web au même titre que des navigateurs habituels du style « Google Chrome », « Internet Explorer », « Firefox »…

Pour compléter cette notion d’anonymat, je vous propose un cas concret de navigation via « Google Chrome » comparé à une navigation ‘Tor’.

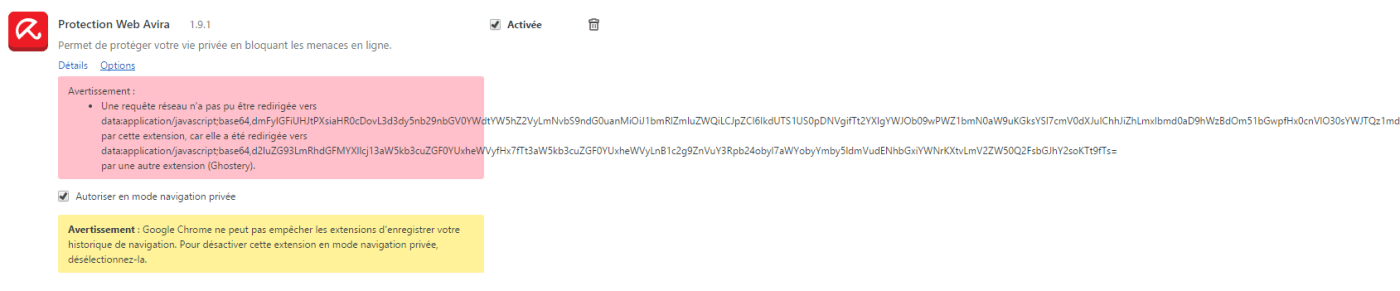

Navigation « Google Chrome » équipée de l’extension « Web Avira » et « Ghostery »

Dans l’exemple ci-dessous, nous pouvons observer en mode navigation privée et protégée par l’extension « Web Avira » (antivirus) et « Ghostery« , qu’une requête javascript a été exécutée à partir d’un site internet visité directement dans le navigateur Google Chrome de l’internaute. Ce type de requête javascript (cryptée) est un classique de collecte d’information qui généralement passe inaperçu aux yeux de l’usager. La conséquence ici est claire puisque la requête injectée au départ par le site visité dans le navigateur a bien été redirigé par l’extension « Ghostery« , et non plus par « Web Avira » ! Ce type de requête javascript est nécessaire à la protection et au bon fonctionnement des sites internet visités, notamment par le biais de services spécialisés de type « Captcha ». Mais qu’en est-il du mode navigation privée ? Malgré les fonctionnalités proposées par ce mode de navigation privée, d’autres méthodes permettent de collecter toute sorte d’information personnelle.

Ce constat, à travers « Google Chrome« , démontre la nécessité de bloquer par défaut l’exécution ‘javascript’. L’ensemble des sites internet visités seront donc impactés par le blocage ‘javascript’. En conséquence, vous serez contraint de configurer des exceptions dans le gestionnaire « Google Chrome », afin d’autoriser les sites internet que vous estimez avoir une bonne réputation. Prenons exemple sur le site www.leblogduhacker.fr que le monde entier connait aujourd’hui (sourire). Si je désactive l’exécution ‘javascript’ sur le navigateur « Google Chrome », il est clair que je ne pourrais plus utiliser les outils de publication « WordPress » me permettant de rédiger mes articles. J’ai donc du ajouter une exception comme suit:

Navigation ‘Tor’ classique sur le Web (Surfacique)

Comme vous pouvez le voir ci-dessous, le navigateur ‘Tor‘ bloque notamment les exécutions de requêtes javascript des sites internet visités. Les « relais » apparaissent dans le circuit ‘Tor’ pour le site visité. Cette fonctionnalité de protection de la vie privée et de l’anonymat d’un internaute est donc prise très au sérieux par le réseau ‘Tor’, mais est-elle justifiée ? Cette question pose la problématique des besoins de sécurisation et de bon fonctionnement des sites internet visités. À trop vouloir protéger son anonymat, ne risquons-nous pas d’impacter dangereusement la protection et la « survie » des sites internet à moyen et long terme ?

VI. 10 Astuces de sécurité pour naviguer sur le Web

Je concentrerai cette rubrique « 10 Astuces de Sécurité » uniquement sur l’environnement OS Windows, la protection des ports critiques et des services sensibles voire inutiles ainsi que sur l’anonymat réel ! Le but de cette section sera de renforcer la sécurité d’un ordinateur tournant sous OS Windows et de PROTÉGER RÉELLEMENT SON ANONYMAT durant une navigation internet (Firefox, Google Chrome, Tor).

Note importante: Veuillez dès à présent effectuer manuellement un point de restauration système avant de débuter cette section ! Je pars du principe que votre ordinateur est évidemment équipé d’un logiciel antivirus et d’un pare feu (Windows ou logiciel dédié).

VI.1. Navigation sécurisée ‘Tor’

Comme je l’ai évoqué en section ‘V‘, l’utilisation de la navigation sécurisée ‘Tor’ est un classique dans le domaine de l’anonymat (ou presque…). Il vous faudra au préalable installer une protection par connexion VPN afin d’utiliser le navigateur ‘Tor’. Dans le cadre de cet article, j’ai utilisé une solution VPN payante couplée au navigateur ‘Tor’. Par mesure de protection il est préférable de bloquer l’exécution de ‘javascript‘ durant la navigation ‘Tor‘, hormis pour les tests en ligne IPLEAK.

Voici le lien de téléchargement officiel du fichier d’installation « Tor Browser » ici

VI.2. Installation de l’outil « PeerBlock »

À nouveau un grand classique déjà présenté plus haut dans cet article que je vous invite à installer, il s’agit bien évidemment de l’utilitaire « PeerBlock« . Pour ceux et celles qui ont l’habitude d’utiliser le navigateur ‘Tor‘, vous devez certainement connaître « PeerBlock« .

Complément d’information à propos du logiciel « PeerBlock »:

Peerblock est une application gratuite qui fait office de pare feu (firewall). Son rôle est complémentaire à celui installé nativement sur votre système d’exploitation Windows ou bien par le biais d’un logiciel pare feu payant. « PeerBlock » est capable d’analyser en temps réel votre connexion Internet. Il a la faculté technique de bloquer automatiquement une grande majorité des adresses IP des organisations de surveillance, des « robots » (serveurs informatiques pirates) malwares et spywares connus, et bien plus ! L’utilisation de l’outil « PerrBlock » est légale ! A chaque démarrage de « PeerBlock » une mise à jour de sa base d’adresses IP (blacklists) est téléchargée. Avec un peu de curiosité notoire, vous découvrirez qu’il est conviviale et facilement à configurer.

Il se pourrait que certains d’entre vous soient confrontés à un « blocage » durant le démarrage automatique du logiciel « PeerBlock » (démarrage du PC). Sans rentrer dans les détails de cette « anomalie », disons que « PeerBlock » est à l’origine une application conçue pour s’exécuter dans un environnement Windows ou Linux de façon relativement « simplifiée ». Dans l’éventualité où « PeerBlock » ne se lancerait pas durant le démarrage de votre ordinateur, je vous propose une alternative qui consiste à ouvrir en tant qu' »Administrateur » un bloc notes (éditeur de texte intitulé « Bloc-notes » ou « NotePad ») sous Windows, puis à copier/coller ces quelques lignes (vérifiez que les antislashs soient bien présents dans le chemin, il se peut que l’éditeur WordPress les retire à l’affichage ci-dessous):

@echo off

timeout 60

cd/

cd « C:Program FilesPeerBlock »

start peerblock.exe

exit

Création du fichier de démarrage « peerblock.bat » au format ‘batch’ Windows avec l’éditeur « NotePad »

Enregistrement du fichier texte « peerblock.bat » (avec guillemets inclus) dans le répertoire « PeerBlock » normalement situésur votre PC ici: C:Program FilesPeerBlock que vous nommerez: « peerblock.bat » (avec guillemets inclus). Le nom de ce fichier devra inclure aussi les guillements ! Il vous suffira ensuite de créer un raccourci de ce fichier texte « peerblock.bat » dans le menu « Démarrer » Windows comme évoqué plus bas dans cette même section (DNSCrypt). Pour information, le « timeout 60 » dans le script ci-dessus permet au Client VPN installé sur votre machine de se lancer AVANT « PeerBlock », afin que ce dernier ne BLOQUE PAS l’exécution de votre connexion VPN durant sa phase d’initialisation.

Voici un lien de téléchargement « PeerBlock » ici

Au terme de l’installation de « PeerBlock » vous devrez ajouter les « blacklists » en vous rendant dans le menu « List Manager« , et autoriser le trafic HTTP afin que votre navigation puisse accéder aux sites internet en « HTTP ». Afin de palier à d’éventuelles soucis de droits Administrateur, il est recommandé de modifier dans les « Propriétés » du fichier exécutable « peerblock.exe » les droits « Administrateur » pour tous les « Utilisateurs » dans l’onglet « Compatibilité« .

Puisque nous parlons de ports, voyons à travers une navigation « Google Chrome » quels sont les ports utilisés des connexions actives en tapant en tant qu’Administrateur le touches clavier « WINDOWS + R« , puis saisissez ‘cmd‘, validez. Tapez dans l’invite de commande Windows la commande ‘netstat -an‘

Les connexions actives de ma machine

De toute évidence, nous constatons que ‘PeerBlock‘ laisse passer d’autres connexions notamment sur le port n°:443. Vous vous doutez que la plupart de ces connexions sont notamment celles des serveurs DNS de Google impactés par le service tierce DNS de mon Client VPN. Certains vont certainement hurler sur le sujet polémique des fuites DNS, des attaques « WebRTC IP », de l’empoisonnement du cache DNS etc. je sais ! Dans cet article j’ai souhaité me focaliser sur les deux navigateurs « Google Chrome » et « Tor » (Firefox rend les mêmes résultats que Google Chrome).

Sauf qu’ici et même chez vous peut-être, vous découvrirez que la couche « OS Windows » cumulée à « Google Chrome » et le FAI (idem « Firefox ») met le boxon ! (Humour)

Contrairement à toute l’information commerciale publiée au sujet de solutions VPN garantissant la protection contre les fuites DNS (Leaking DNS), les attaques « WebRTC IP » et l’empoisonnement du cache DNS, je considère que cette information est soit erronée ou bien « approximative » !

Faisons un test en ligne de ma connexion réseau avec l’outil https://ipleak.net pour tester ma protection « WebRTC IP » et mes fuites DNS via le navigateur « Google Chrome » (résultat identiques avec Firefox). Je vous rappelle que je suis protégé par une connexion VPN. Nous constatons que l’adresse IP publique fournie par mon serveur VPN a bien été détecté et a permis à l’attaque « WebRTC IP » (test IPLEAK) de remonter jusqu’à mon adresse IP locale ici 10.9.10.154 qui est celle fournie par mon Client VPN ! Cela signifie donc que l’attaque « WebRTC IP » (test IPLEAK) a pu traverser mon tunnel VPN !!! Je ne suis pas protégé contre des attaques de type « WebRTC IP » ! Un attaquant peut donc facilement remonter jusqu’à moi via ma navigation internet ! Et vous vous doutez bien que les fuites DNS sont monstrueuses ! Observez les fuites DNS !

Note importante: Si durant le test IPLEAK la détection « WebRTC IP » affiche votre adresse IP publique réelle ou bien les adresses DNS de votre serveur VPN (comme ci-dessus) ou encore les adresses DNS de Google ou de votre FAI ou celles configurées dans vos propriétés TCP/IP, c’est que vous n »êtes pas du tout protégé ! De toute évidence, les serveurs DNS de mon serveur VPN transitent par un service DNS tierce Google. Je vais donc devoir colmater au béton armé ces fuites DNS ! J’ai volontairement affiché mes propriétés TCP/IP où vous pourrez voir l’adresse IP locale « 127.0.0.1 » (localhost) qui sera abordé juste après cette section…

Quelle est donc la parade pour se protéger des attaques « WebRTC IP », des fuites DNS (Leaking DNS) et de l’empoisonnement du cache DNS durant une navigation internet ? J’ai opté pour la solution la plus simple ici. Je vais commencer par télécharger l’extension « Google Chrome » intitulée « WebRTC Network Limiter« . Pour ceux et celles qui utilisent le navigateur Firefox, la protection « WebRTC IP » est aussi disponible en tapant dans la barre d’adresse ‘ about:config ‘ (désactiver » media.peerconnection.enabled » en changeant son statut en « FALSE »). Cela implique d’avoir au préalable un compte Gmail évidemment. Au terme de son installation, rendez-vous dans les options « WebRTC NetWork Limiter » et forcez « Google Chrome » à utiliser toujours le même serveur Proxy, celui du VPN évidemment ! (humour)

Protection « WebRTC Network Limiter » Google Chrome

Protection « WebRTC » Firefox

Vérifions maintenant si je suis bien protégé contre les attaques « WebRTC IP » et les fuites DNS ! Bingo ! Seul l’adresse IP publique fournie par mon serveur VPN apparaît, ma véritable adresse IP publique est donc bien cachée. Je suis donc protégé contre les attaques de type « WebRTC IP », mais le suis-je réellement des fuites DNS et de l’empoisonnement du cache DNS ? Enfin…, c’est ce que je croyais…

Jusqu’ici tout semble rouler nickel chrome. TOUT FAUX !!! Je me rends compte finalement après avoir lancé un nouveau test en ligne IPLEAK que j’ai des fuites DNS ! Il est clair que mon Client VPN ne garantit pas mon anonymat et une protection efficace à 100% ! Sans rentrer dans la polémique, disons que le Client DNS Windows et son système de résolution de DNS rajouté aux serveurs DNS tierce du VPN sont à l’origine de ce foutoir ! Si vous vous trouvez dans ce cas, ce dont je ne doute point…, je vous propose d’installer un dispositif de sécurité permettant l’authentification et l’encryptage des communications entre un Client DNS et un système de résolution de DNS. J’ai choisi une solution gratuite très simple à installer qui ne demande aucune configuration particulière, il s’agit de « DNSCrypt » développé par OpenDNS. « DNSCrypt » est un « proxy » qui empêchera l’espionnage de vos requêtes ou que votre FAI bloque l’accès à certains sites internet. Comment va procéder « DNSCrypt » ? Ce dernier installera dans la configuration réseau TCP/IP de votre machine l’adresse IP locale « 127.0.0.1″ (localhost) qui permettra ainsi d’envoyer les requêtes à DNSCrypt qui communiquera avec OpenDNS.

Voici le lien de téléchargement DNSCrypt ici

Panneau d’administration « DNSCrypt » configuré sur un résolveur DNS intitulé « CloudNS Sydney »

Panneau d’administration « DNSCrypt » configuré sur un résolveur DNS intitulé « Ipredator.se Server »

À travers ces tests en ligne, voyons de plus près quelles sont les informations (test) récupérer par ce test IPLEAK en ligne. Vous pourrez chez vous faire ce même test et visualiser vos informations systèmes, plugins et affichage écran récoltés (simulation d’espionnage IPLEAK).

Normalement, les résultats « WebRTC Detection », « DNS Address Detection » et « Geek Details » devraient être vierges comme c’est le cas ci-dessous.

Ces résultats confirment bien que mon anonymat et mes informations personnelles sont bien protégées ! Si les fenêtres « System information, Screen information, Plugins information et Mime-Types information » sont vides cela signifie que la protection contre les fuites DNS (DNSCrypt) fonctionne !

Résultat probant confirmant que je suis protégé des attaques « WebRTC IP » et des fuites DNS

Résultat probant confirmant que mes informations personnelles sont protégées et sécurisées (DNSCrypt)

Note importante: Les utilisateurs du navigateur Tor qui effectueront ce test en ligne « IPLEAK » sera faussé, étant donné que Tor interdit l’exécution ‘javascript’ du site IPLEAK. Afin d’être plus sûr, je vous conseille de réaliser le test IPLEAK en ligne en activant ‘javascript’ sur le navigateur Tor.

Comme nous pouvons le voir, « DNSCrypt » est minimaliste et simple d’utilisation. Les quatre atouts de « DNSCrypt » sont:

-

- aucune rétention de logs

-

- garantie une protection efficace contre les fuites DNS (authentification et encryptage des communications)

-

- fourni une grande liste de résolveur de DNS protégeant des fuites DNS

- gratuité !

Implémentons l’exécution automatique « DNSCrypt » au démarrage de l’ordinateur comme suit:

Tapez les touches clavier « WINDOWS + R« , saisissez ‘ %appdata% ‘ et validez par « OK«

Grâce à l’explorateur de fichiers Windows, rendez-vous dans le dossier suivant:

C: => users => « non.utilisateur » => AppData => Roaming => Microsoft => Windows => Start Menu => Programs => Startup

puis créez un raccourci (clic droit souris) et allez rechercher le programme « SimpleDnsCrypt.exe«

Enregistrement du programme exécutable « SimpleDnsCrypt.exe » dans le démarrage automatique de l’ordinateur

Après une nouvelle vérification de ma protection contre les fuites DNS et l’empoisonnement du cache DNS, voici le résultat rendu par le test en ligne »IPLEAK« . L’adresse IP publique fournie par mon Client VPN confirme que mon IP publique réelle est protégée. La protection « WebRTC Network Limiter » installée sur l’extension Google Chrome fonctionne bien, je suis donc protégé des attaques de type « WebRTC IP ». Le test « IPLEAK » confirme aussi que l’adresse DNS (Server DNS Ipredator) que j’ai sélectionnée dans le panneau de configuration de « DNSCrypt » n’a pas été détecté ! Etant donné que « DNSCrypt » se charge d’authentifier et d’encrypter toutes les communications avec mon Client DNS et le serveur DNS (OpenDNS), tout baigne !

Nous verrons plus loin comment arrêter et désactiver définitivement le Client DNS et le cache DNS de Windows, afin d’être sûr que notre système d’exploitation Windows ne vienne plus mettre le boxon dans notre réseau ! (humour)

Récapitulons

Le navigateur « Google Chrome » est un bon navigateur internet si nous prenons le temps de bien le protéger au préalable en installant un bon Client VPN, un logiciel antivirus et pare feu ainsi qu’une bonne protection contre les attaques « WebRTC IP » (extension « WebRTC Network Limiter »), les fuites DNS (DNSCrypt d’OpenDNS) et l’empoisonnement du cache DNS (arrêt et désactivation définitive du Client DNS et cache DNS Window). Relativisons, si vous le voulez bien. Certains lecteurs diront que « Google Chrome » c’est de la daube. Chacun a son opinion. La mienne est plus mitigée. N’oublions pas que « Google Chrome » et un compte Gmail (gratuit) offre notamment beaucoup d’applications gratuite, ce n’est pas négligeable ! Pour information, l’application gratuite « Gliffy » via l’extension « Google Chrome » m’a permis de réaliser le schéma visible en section ‘IV.2″ (sourire)

Attelons-nous maintenant à l’exploration du Web avec le navigateur Tor et un moteur de recherche que j’aime bien nommé « DuckDuckGo » !

Voyons maintenant avec la navigation Tor ce qui se passe dans mes connexions actives. C’est déjà beaucoup mieux puisqu’une seule connexion active sur le port 443 apparaît (Adresse IP de « ITL Company » Ukraine qui est le premier relais de mon circuit Tor). Comme je l’ai évoqué plus haut, quelles que soient les mesures de protection que vous mettrez en place pour protéger vos connexions et vos ports, votre navigation sera toujours fragilisée par votre comportement en ligne ! C’est la raison pour laquelle il est nécessaire d’isoler totalement sa machine hôte (physique) d’internet, et transiter par une machine virtuelle (un mouton). Croire qu’une connexion sécurisée en HTTPS sur le port 443 est l’idéal de la sécurisation sur le Net est relatif. N’oubliez jamais que le dernier « relais/nœud » de sortie sur le circuit Tor peut toujours être sniffé ou piraté, même en HTTPS !

Faisons un nouveau test en ligne de ma connexion réseau avec l’outil https://ipleak.net pour tester ma protection « WebRTC IP » et mes fuites DNS via le navigateur ‘Tor‘. Visiblement tout roule nickel chrome ! Aucune détection « WebRTC IP » et aucune fuites DNS ! Rappelons que le navigateur ‘Tor’ sera bloqué par certains sites et services en ligne. Malgré que ‘Tor’ soit utile dans la protection relative de son anonymat, la vitesse de la connexion internet sera affaiblie par la cascade de serveur proxy qu’il doit traverser… Sauf qu’ici le test « IPLEAK » est faussé du fait que ‘Tor’ bloque l’exécution javascript qui est nécessaire pour visiter la grande majorité des sites Web. Nous allons donc faire un second test « IPLEAK » en activant javascript sur ‘Tor’ afin que le test en ligne « IPLEAK » puisse s’effectuer normalement.

Test IPLEAK sur Tor avec l’exécution Javascript désactivée

Test IPLEAK sur Tor avec l’exécution Javascript activée

Suite à une dizaine de test « IPLEAK » en ligne (changement du circuit Tor à chaque test), nous constatons malheureusement que le navigateur Tor avec ‘javascrit’ activé a des fuites DNS ! Rappelons que dans les mêmes conditions, « Google Chrome » n’a plus aucune fuites DNS même avec ‘javascript’ d’activé ! Cette fuite DNS constatée dans ce test, via la navigation Tor, n’est pas systématique, elle apparaît rarement mais une seule fuite DNS me suffit pour affirmer que le réseau Tor n’est pas fiable à 100% !

Conclusion, nous pouvons supposer qu’au terme d’une bonne configuration et protection du navigateur « Google Chrome (Client VPN, Extension « WebRTC Ntwork Limiter » et DNSCrypt), il sécurise et protège mieux que le navigateur Tor !

Note importante: Nous verrons plus loin (Astuce sécurité VI.8) comment renforcer notre protection au niveau du Client DNS et du Cache DNS sous Windows.

VI.3. NetBIOS (TCP), LMHOSTS

Dans le même invite de commande ouvert plus haut tapez ‘ncpa.cpl‘ pour ouvrir vos connexions réseau, puis éditez les propriétés TCP/IP de votre carte réseau Ethernet. Vous remarquez dans mes propriétés TCP/IPv4 j’ai fixé une adresse IP internet statique en 192.168.1.31. Vous pourrez chez vous laisser en adressage IP dynamique (DHCP), mais pensez à « souder » l’adresse MAC de votre carte réseau Ethernet à l’adresse IP distribuée par votre Box Internet. La passerelle par défaut n’est pas visible, ceci est du justement aux configurations qui vont suivre, mais rassurez-vous elle est opérationnelle. En résumé ici nous avons désactivé les paramètres du NetBIOS et la recherche LMHOSTS. Il va falloir ensuite stopper leur services en cours.

Maintenant que NetBIOS et LMHOTS (sert à la résolution du nom NetBIOS) sont bien désactivés, nous allons pouvoir arrêter le service en cours. Toujours dans l’invite de commandes Windows tapez ‘services.msc‘ puis clic droit sur ‘Assistance NetBIOS sur TCP/IP‘ et dans « Propriétés » arrêter le service puis désactivez le définitivement. Le résultat de cette opération aura ainsi fermé les ports n°:137,138 et 139.

VI.4. Service découverte SSDP

Nous allons procéder à l’arrêt du service SSDP. Le mien étant déjà arrêté, le service découverte SSDP n’est donc pas lancé, normal. Toujours dans les services clic droit « Propriétés » puis arrêtez et désactivez définitivement le service « Découverte SSDP« . Le résultat de cette opération fermera le port n°1900. Personnellement je ne partage jamais rien avec ma machine hôte pour des raisons évidentes de sécurité ! Il est donc préférable d’arrêter et désactiver ce service SSDP. Si vous partagez un contenu sur votre réseau local, alors ne tenez pas compte de cette astuce. Dans ce dernier cas, soyez conscient que vous fragilisez la protection de votre système et de toutes vos données!

VI.5. Service MSDTC (service de coordination de transactions distribuées)

Continuons en arrêtant le service « Coordinateur de transactions distribuées » MSDTC sous invite de commande en tapant ‘net stop msdtc‘, puis rendez-vous dans les services Windows, arrêtez et désactivez définitivement le service « Coordinateur de transactions distribuées« . Les ports concernant ce service seront fermés.

VI.6. Service UPnP (Hôte de périphérique UPnP)

Arrêtons et désactivons le service « Hôte de périphérique UPnP ». Le port n°:5000 sera fermé. Je vous rappelle que les services que je vous propose d’arrêter et de désactiver définitivement renforceront la sécurité de votre système et de vos données. Si vous estimez cela inutile, n’en tenez pas compte.

VI.7. Service « Planificateur de tâches«

Stoppons et désactivons le service « Planificateur de tâches »

VI.8. Service Client DNS et cache DNS Windows

Éteignons et désactivons le service « Client DNS«

Pour plus de sécurité, nous pouvons procéder à la désactivation du mécanisme de cache de socket utilisé par le service cache DNS Windows, nous allons donc ajouter et indiquer dans la base de registre Windows la nouvelle valeur intitulée « MaxCachedSockets » avec une valeur « REG_DWORD » égale à « 0 » (zéro). Toujours dans l’invite de commandes Windows, tapez ‘regedit’ puis rendez-vous dans le registre suivant:

HKEY_LOCAL_MACHINE => SYSTEM => CurrentControlSet => Services => Dnscache => Parameters

Ajouter une nouvelle valeur DWORD

Nommez la valeur et configurez les données de la valeur à « 0 » (zéro)

VI.9. Services « Serveur » et « Station de travail »

Arrêtons et désactivons définitivement les services « Serveur » et « Station de travail ». Bien évidemment, si vous partagez notamment des fichiers ou imprimantes, il ne faudra pas les désactiver. Dans ce dernier cas, les risques liés à la sécurité de votre système d’exploitation et de votre environnement réseau seront accrus !

Arrêt des services « Serveur » et « Station de travail »

Désactivation définitive des services « Serveur » et « Station de travail »

VI.10 Pilote NetBT

Maintenant que les services « Serveur » et « Station de travail » sont stoppés, nous allons pouvoir arrêter le pilote NetBT pour plus de sécurité. Toujours en invite de commandes Windows, tapez la commande ‘net stop netbt‘.

Nous terminerons cette opération en allant modifier la base de registre Windows afin de désactiver le pilote NetBT. Tapez ‘regedit‘ dans l’invite de commandes, puis rendez-vous dans l’arborescence suivante: HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Services NetBT dans laquelle nous allons appliquer à la valeur REG_DWORD intitulée « Start » ‘4‘.

Chemin du registre à modifier: HKEY_LOCAL_MACHINE => SYSTEM => CurrentControlSet => Services => NetBT

Il se pourrait que dans certaines configurations il soit nécessaire de laisser activé le pilote NetBT. Dans tous les cas, nous n’aurons pas besoin d’utiliser le protocole SMB d’où l’intérêt ici de désactiver SMB. Le protocole SMB sert au partage de fichiers réseau qui permet à des programmes d’accéder en lecture et en écriture à des fichiers (attention aux droits NTFS!) et de solliciter des services via des serveurs sur un réseau informatique, il peut travailler en concomitance avec TCP/IP. Pour désactiver SMB, rendez-vous dans le registre Windows : » HKEY_LOCAL_MACHINE => SYSTEM => CurrentControlSet +=> Services => NetBT +> Parameters « et ajoutez la valeur REG_DWORD en la nommant « SMBDeviceEnabled » avec comme valeur « 0 » (zéro)

Ajoutez la valeur REG_DWORD intitulée « SMBDeviceEnabled » avec comme données de la valeur à « 0 » (zéro)

Note importante: Vous devrez redémarrer l’ordinateur au terme de ces configurations. Dans le cas d’un adressage IP statique (Propriétés TCP/IP), il se peut que votre connexion internet soit coupée après avoir redémarré. Il suffira simplement de retourner dans les propriétés TCP/IP de votre carte réseau Ethernet, et vérifier la passerelle par défaut. Je vous conseille comme moi de laisser l’adressage IP en dynamique et de « souder », via la console d’administration de votre Box Internet, l’adresse MAC de votre carte réseau Ethernet à cette même IP (Baux DHCP en Statique), puis renseignez seulement des DNS du style Google (DNS1: 8.8.8.8 – DNS2: 8.8.4.4) ou bien activez l’adressage automatique des serveurs DNS. Quoi qu’il en soit, « DNSCrypt » remettra automatiquement l’adresse IP en « localhost » (127.0.0.1) au démarrage de votre ordinateur.

VII. A propos de Windows Defender

Je vais être bref au sujet de « Windows Defender » puisqu’il n’a plus de raison d’être actif, dans la mesure où vous êtes équipé d’un logiciel antivirus et pare feu. Afin de libérer des ressources système, j’ai préféré le désactiver. Je vous laisse la liberté de choisir évidemment ! (humour)

Pour ce faire tapez les touches clavier « WINDOWS + R » puis saisissez la commande ‘gpedit.msc‘

Rendez-vous dans: Configuration ordinateur => Modèles d’administration => Composants Windows => puis Windows Defender.

Terminons par un grand classique du genre, je vous présente l’utilitaire Windows ‘CHKDSK » ! Pourquoi ? C’est personnel ! (humour) Pour être franc je serai plus rassuré quand vous aurez effectué un » chkdsk /f /r » (sourire)

Faisons un petit détour vers l’indice de performance de la machine, voici le mien plus bas effectué sur ma machine hôte (machine de tests) tournant sous Windows 8.1 Pro. Si votre indice se situe entre 4 et 5, cela signifie probablement que votre ordinateur n’est pas suffisamment optimisé, un nettoyage s’impose. Un indice de performance compris entre 6 et 8 voire plus est plus que correct. Pour ce faire, vous pouvez utiliser le panneau dédié Windows disponible dans les propriétés de votre ordinateur.

Pour ceux et celles qui ont l’habitude d’utiliser Powershell, sous invite de commandes tapez ‘sinsat prepop‘, patienter un peu. Au terme de l’évaluation, ouvrez « Windows Powershell » puis copier et coller la commande suivante ‘ Get–WmiObject –Class Win32_WinSAT , vous obtiendrez l’indice de performance de votre machine.

Remarques:

Si vous avez effectué et suivi ces 10 astuces de sécurité sur votre ordinateur, il se pourrait qu’un site internet (URL) soit inaccessible. Si cela se produisait, il suffira de patienter quelques secondes afin que le serveur DNS réponde. Généralement, cela est du au serveur DNS, en l’occurrence « OpenDNS », qui a pris trop de temps pour résoudre le nom de domaine du site internet demandé. Il y a d’autres causes possibles notamment dans le cas où un site internet visité est mal protégé. Dans cette éventualité, si « DNSCrypt » détecte une tentative de violation de sécurité au niveau des DNS, alors il coupera immédiatement l’accès au site internet visité. Je vous conseille aussi de vérifier votre connexion VPN durant vos navigations sur le Web, car elle aussi « n’apprécie pas » un internaute qui utilise des serveurs DNS autres que les siens ! (sourire)

Complément d’information sur le résultat final

Au terme de la configuration de ces 10 astuces de sécurité, voici à quoi devrait ressembler vos propriétés TCP/IP. Pour ce faire, lancez un invite de commandes Windows (touches « WINDOWS + R« , puis saisissez ‘cmd‘ et validez par « OK« ), et tapez la commande ‘ ipconfig /all ‘.

Chez moi, la carte réseau Ethernet intitulée « Ethernet 2 » correspond à ma connexion VPN, c’est elle la plus importante ! Vous devriez constater que sa passerelle par défaut et son serveur DHCP sont bien ceux du « Client VPN ». Le serveur DNS doit impérativement être en LOCALHOST (127.0.0.1). La carte réseau Ethernet principale intitulée ici « Ethernet » ne doit avoir aucune passerelle par défaut et un serveur DNS toujours en LOCALHOST (127.0.0.1). Ce résultat permet notamment de démontrer que les fuites DNS et les navigations internet sont beaucoup mieux sécurisées !

Conclusion

Ma conclusion à travers cet article et les tests réalisés ne pourra bien évidemment pas être objective pour des raisons évidentes liées aux environnements logiciels et réseaux de l’utilisateur, notamment sur le choix du « Client VPN », du logiciel antivirus et pare feu et du FAI. Ces tests ont pour but de vous informer des risques de sécurité induits par divers mécanismes inhérents au système d’exploitation (Windows), à la protection par connexion VPN, aux attaques « WebRTC IP » et aux fuites DNS quelque soit le navigateur internet utilisé et le FAI.

Les résultats (tests) publiés dans cet article mettent en évidence les lacunes et les faiblesses potentielles de solutions de protection couramment utilisées par les utilisateurs grand public (Antivirus/Pare feu, Client VPN, Serveurs DNS, système d’exploitation). Certains lecteurs seront amenés à dire que l’environnement Linux offre la meilleure protection possible permettant de contre carrer définitivement ce genre de menaces évoquées. Malheureusement, la certitude est une notion tronquée voire faussée par le simple fait qu’un utilisateur n’est pas en mesure de tester à 100% l’isolation de son OS (Linux, Windows…) vivant sur le socle matériel et réseau de son installation. Faire confiance à un « système » est la première faille de sécurité « d’origine humaine » contre laquelle il est très difficile de lutter…

L’objectif de cet article me semble avoir été atteint puisque nous avons pu tester et résoudre les failles de sécurité, sous environnement Windows, induites par l’utilisation d’une solution VPN (payante), les attaques de type « WebRTC IP » et les fuites DNS (Leaking DNS).

J’invite les lectrices et les lecteurs qui ont réalisé ces tests, à travers cet article, de nous retourner leurs résultats ici-même en indiquant leur système d’exploitation, le nom de leur antivirus et de leur solution VPN installés.

Je clôture cet article en reprenant un paragraphe rédigé plus haut, toujours sur le ton de l’humour, que j’estime être très important:

» Une empreinte humaine est considérée comme anonyme quand il n’est pas possible d’identifier la personne propriétaire de cette empreinte digitale. La seule façon d’identifier la personne sera de confondre (comparer) cette empreinte anonyme avec d’autres empreintes laissées (traces). Dans ce dernier cas, l’individu devra se cacher et s’isoler du monde pour préserver son anonymat. Par analogie à l’empreinte humaine, une empreinte numérique reste toujours visible et accessible sur le Web. Dans le « Deep Web », l’empreinte numérique n’est jamais cachée puisqu’elle reste toujours visible et accessible, elle est donc juste INTROUVABLE, par analogie à l’exemple de l’empreinte humaine. Dans le « Dark Web« , l’empreinte numérique traverse différents réseaux isolés rendant anonymes ou presque et cachés tous les échanges entre des « personnes amis » d’un même réseau isolé. A l’origine, ces réseaux isolés étaient peuplés d’individus « amis » totalement anonymes utilisant un réseau de type « F2F » (Friend To Freind) . Aujourd’hui, le « Dark Web » s’est construit autour d’un noyau de logiciels comme « Tor » retirant ainsi la notion de réseau « F2F ». De facto, les sites Web et les contenus explorés à travers « le Réseau Tor » font bien partie du « Dark Web », et non du « Deep Web » ! L’anonymat total à travers le Web et le « Dark Web » est donc relatif et dépendant des échanges et des traces répandues par les internautes, dans la mesure où leur « isolation » reste inversement proportionnelle à leur prise de risque…

En résumé, plus vous vous isolerez dans le Web ou le « Deep Web » ou le « Dark Web », plus votre anonymat et votre sécurité seront préservées ! «

Dans l’attente de vos réactions et commentaires, je vous dis à très bientôt !

Amicalement,

Diki

Article sous licence Creative Commons Attribution 2.0 FR